Tietoomme on tullut viime aikoina kasvavassa määrin tietomurtoja, joissa vihamieliset tahot ovat aiheuttaneet kohtuuttoman suuria laskuja asiakkaille ja jälleenmyyjille kaapattujen tilitietojen avulla. Joissain tapauksissa Euroopassa, ja myös Skandinaviassa, asiakkaille aiheutuneet väärinkäytön kulut ovat olleet viisi- tai kuusinumeroisia summia.

Pahimmat tapaukset liittyvät Bitcoin-louhintaan, joka käyttää suuria resurssimääriä, siten myös väärinkäytöstä aiheutuneet kustannukset saattavat olla huomattavan suuria.

Tiedäthän, että Microsoftin ehtojen mukaisesti on asiakkaan sekä jälleenmyyjän vastuulla huolehtia tietoturvasta ja käyttäjänhallinnasta sekä siitä, että ulkopuoliset tahot eivät pääse Azure-resursseihin käsiksi. Onneksi käytettävissä on muutama keino jolla näitä uhkia vastaan voidaan suojautua.

Miten tämä yleensä tapahtuu?

Microsoftin tutkimusten mukaan 91% murroista tai niiden yrityksistä tapahtuu sähköpostiviestien kautta tapahtuvien tietojen kalastelun avulla. Monet hyökkääjätahot kohdistavat toimenpiteensä käyttäjätietoja ja käyttäjiä kohtaan, koska niiden haltuun saaminen on yksinkertaisesti helpompaa kuin monimutkaisemmat tietomurrot. Yleinen tapahtumakulku voisi olla alla esitetyn mukainen:

Ensimmäinen ja tärkein toimenpide on huolehtia, että Azure-tilauksien käyttäjähallinta on ajan tasalla ja että käyttäjät ovat koulutettuja olemaan varuillaan mahdollisia kalasteluyrityksiä vastaan. Tärkeää on myös huolehtia, että käyttäjien roolitukset ovat tehtävien mukaiset sekä ajan tasalla. Erityinen huolenpito tulee kohdistua global admin -oikeuksiin ja siihen, ettei näitä turhaan myönnetä kaikille mahdollisille käyttäjille. Microsoftin suositus on, että yrityksellä on 2-4 global admin -tunnukset omaavaa järjestelmän ylläpitäjää.

Yksi erityinen tarkastuksen kohde ovat tyhjät tai nollakulutuksen omaavat Azure-tilaukset. Nämä saattavat useasti olla unohdettuja tai muuten käytöstä poistettuja tilauksia ja siten jääneet vähälle huomiolle. Joskus jopa tietoturva-asetukset saattavat olla puutteellisia ja siten nämä ovat alttiita tietoturvahyökkäyksille. Turvallisin keino suojautua näitä uhkia vastaan on sulkea turhat Azure-tilaukset kokonaan.

Miten suojautua mahdollisilta uhkaavilta tilanteilta?

Nopein ja helpoin tapa suojautua kuvatun kaltaisilta uhkilta on ottaa MFA (multi-factor authentication, monivaiheinen tunnistautuminen) käyttöön kaikille Azure-tilauksille kirjautuville käyttäjille. Mahdollisuuksien mukaan voidaan ottaa myös Conditional Access -pääsynhallintaan liittyvää automaatiota. Monivaiheinen tunnistautuminen estää tutkimusten mukaan jopa 95% hyökkäyksistä. Microsoft Multi-Factor Authentication on yksi vaihtoehto monivaiheisen tunnistautumisen toteutukseen, mutta ei tietenkään ainoa. Monelle Microsoft-ratkaisuja ja Microsoftin tietoturvaa laajasti käyttävälle asiakasyritykselle tämä on luonteva vaihtoehto. TD SYNNEX jälleenmyy lisäksi esimerkiksi IDEE MFA -ratkaisua (Multifactor Authentication - AuthN MFA (getidee.com)) jota mainostetaan markkinoiden turvallisimmaksi MFA-suojaksi.

Microsoft laajentaa myös omien Security Default-asetusten käyttöönottoa kesäkuussa 2022 siten että ne tulevat automaattisesti käyttöön kaikille, myös ennen vuotta 2019 käyttöönotetuille, Azure-tenanteille. Lisätietoa tästä löydät oheisesta Microsoftin julkaisusta: Raising the Baseline Security for all Organisations in the World.

MFA:n käyttöön poikkeus on Break glass -varautuminen. Break glass -varaus on joskus käytännöllinen tapa laajentaa henkilön käyttöoikeuksia poikkeustapauksissa ja sitä tulee käyttää vain silloin, kun normaalit prosessit eivät riitä (esim. helpdesk tai järjestelmänvalvoja ei ole tavoitettavissa). Esimerkkejä tilanteista, joissa "lasien rikkominen" saattaa olla tarpeen, ovat tili-, todennus- ja valtuutusongelmat. Monissa yrityksissä on kriittisiä tehtäviä, jotka poikkeustapauksissa on suoritettava sellaisen henkilön toimesta, jolla ei yleensä ole lupaa näihin tehtäviin. Break glass -malliin on oma ohjeistus saatavilla.

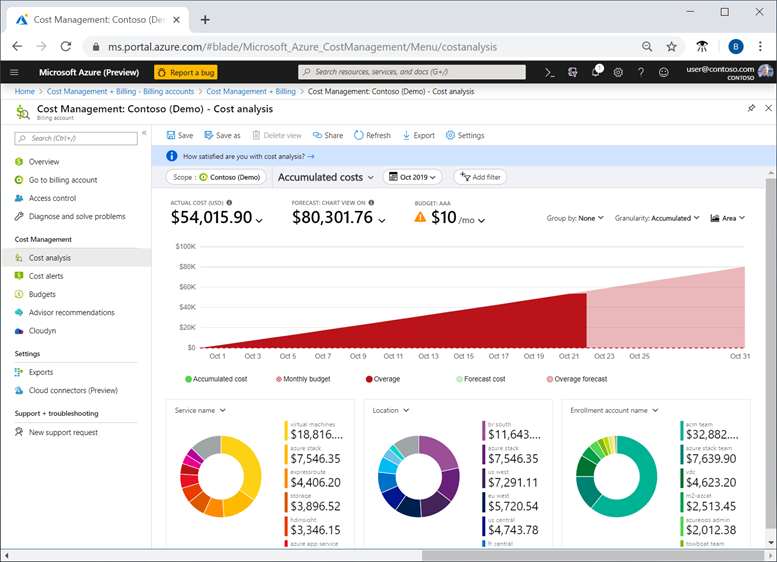

Toinen tehokas keino suojata Azure-tilit liialta laskutukselta, on asettaa Azure-tilauksille budjetti jonka ylityksestä tai tietyn rajan saavuttamisesta saat heti tiedotteen ja voit reagoida tilanteen vaativalla tavalla. Samalla pystyt suojautumaan muiltakin mahdollisilta suurilta Azure-kulutuspiikeiltä, tilanteissa jossa esimerkiksi jokin väärin konfiguroitu palvelu aiheuttaa kustannusten äkillisen nousun. Azure Cost Management on Azure Portaalissa sijaitseva ilmainen Azuren palvelu ja sisältyy siis kaikkiin Azure-tilauksiin. Löydät sen vaikka hakemalla ’Cost Management’ -hakusanalla portaalissa.

Ohjeen kuinka budjetteja ja hälytyksiä luodaan löydät tästä: Tutorial - Create and Manage Azure budgets / Microsoft Docs

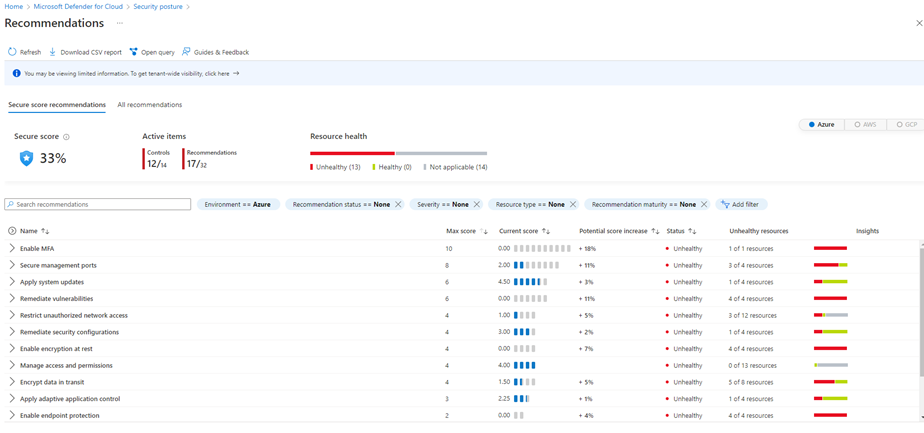

Azuren tietoturvaa ja sen tilaa voit seurata myös Microsoft Defender for Cloud-palvelun Security Posture -osuudesta. Tämän kautta saat yhteenvedon tämän hetkisestä tietoturvan tasosta sekä mahdollisista suosituksista joilla tilannetta voi parantaa.

Lisätietoa löydät Microsoftin kirjoituksesta osoitteesta Prevent unexpected growth in Azure spending - Microsoft Partner Community

Mitä sitten tehdä kun epäilet tietomurtoa?

Jos kaikesta huolimatta huomaat epätavallista Azure-käyttöä, tee heti seuraavat:

- Selvitä uhkatilanteen laajuus: mitä käyttäjiä, tenantteja ja Azure-tilauksia tilanne koskee?

- Tarkasta onko Azure-tilauksille mahdollisesti luotu ylimääräisiä, aiemmin tuntemattomia resursseja joiden käyttötarkoitusta et tunne

- Selvitä ja poista Azure-resurssit jotka vaikuttavat epäilyttäviltä

- Pyydä kaikkia global admin -käyttäjiä heti vaihtamaan salasanat

- Aseta MFA-käyttöön kaikille käyttäjille joilta tämä vielä puuttuu

Lisätietoa aiheeseen liittyen:

TD SYNNEXn Data Sheet 'Estä Azuren tietomurrot'

Azure Cost Management dokumentaatio Azure Cost Management + Billing docs

TD SYNNEXn blogi-kirjoitus ja ohjeistusta miten suojata Azure-resursseja: Bitcoin mining of VMs

Microsoftin ohjeistus miten suojata haitallinen Azure-kulutus: Prevent unexpected growth in Azure...

Esimerkki (Microsoftin Kumppanifoorumista) Azure-ratkaisusta estämään laajaa palvelunestohyökkäystä: Azuresta tärkeää lisäsuojaa verkkopalveluille